Résumé exécutif

io4 a accompagné une entreprise multi‑sites au Québec dans la transition d’un modèle de gestion des postes basé sur SCCM/MECM vers une approche cloud‑native centrée sur Microsoft Intune (Microsoft Endpoint Manager) et Entra ID. Le programme a couvert 1 000 appareils (Windows, macOS et mobiles), avec une stratégie de migration progressive en co‑management puis bascule vers un mode Intune‑first, incluant Autopilot, politiques de conformité, mise à jour Windows, et un alignement sécurité via Microsoft Defender.

Résultats en 16 semaines :

- 1 000 appareils migrés : 820 Windows, 110 macOS, 70 iOS/Android

- - 35 % de temps IT consacré à l’imagerie / re‑build de postes

- - 30 % d’outillage on‑prem (maintenance SCCM, serveurs, SQL, patching, stockage)

- +40 % de conformité “device compliant” (avant 52 % → après 92 %)

- Délai d’intégration d’un nouvel employé : 12 - 5 jours → < 4 heures (Autopilot + apps)

Contexte du client

L’entreprise disposait d’un environnement poste de travail mature mais très dépendant de l’on‑premise :

- SCCM/MECM pour inventaire, déploiement applicatif, patching et OSD (imaging)

- GPO (AD) pour la configuration et une partie des contrôles

- VPN fréquent pour gérer les postes hors site

- Croissance des besoins télétravail et appareils “remote first”

Objectifs stratégiques

- Réduire la dépendance au VPN et à l’infrastructure datacenter pour le poste de travail

- Standardiser le provisioning (Autopilot) et accélérer l’onboarding

- Renforcer la posture sécurité (conformité, conditionnal access, MDE)

- Améliorer la visibilité (endpoint analytics, reporting, conformité)

- Réduire coûts d’exploitation et complexité (serveurs SCCM, distribution points, SQL, maintenance)

Défi rencontré

1. Hétérogénéité du parc et des usages

- 820 Windows (mix Windows 10/11), 110 macOS, 70 mobiles

- Utilisateurs hybrides (bureau + télétravail) et population “terrain”

- Logiciels métiers distribués, parfois non packagés, et dépendances complexes

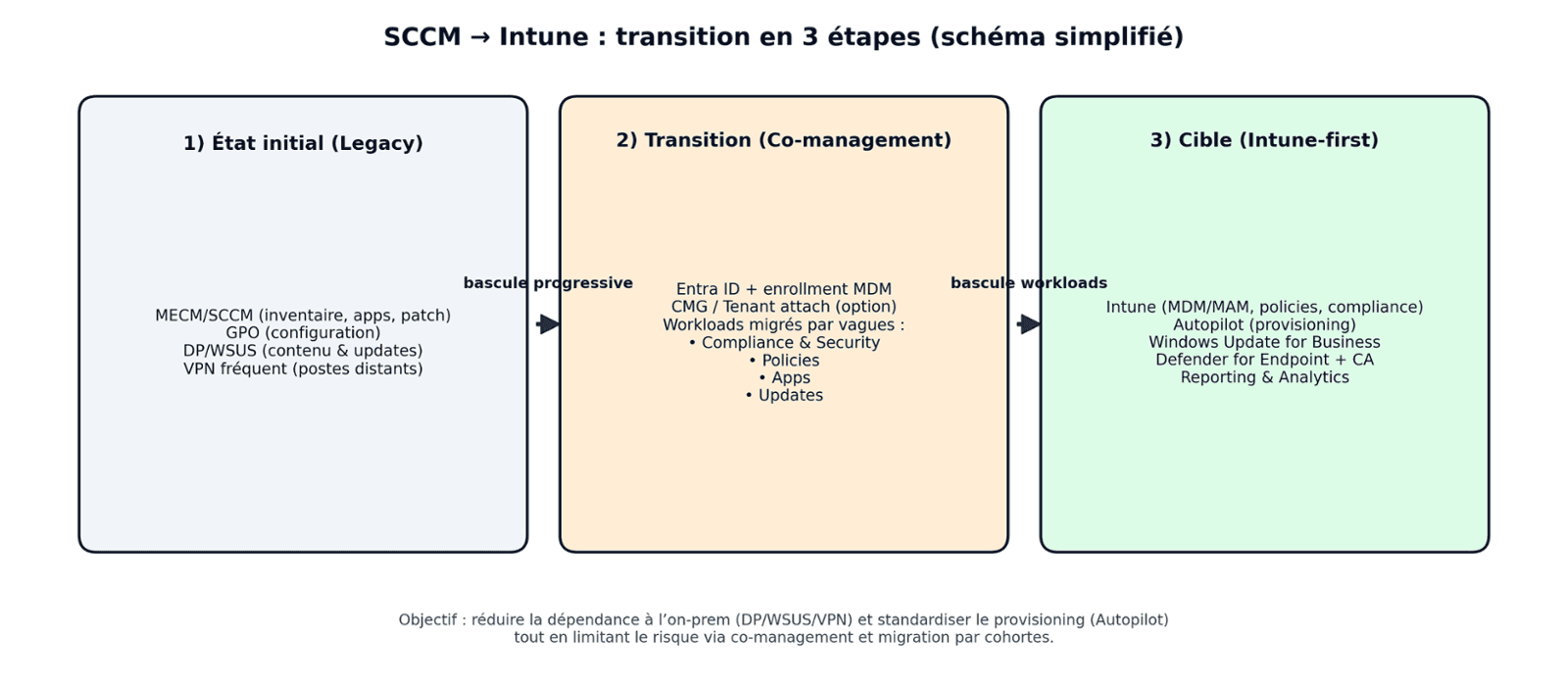

2. Transition SCCM → Intune sans rupture

- Préserver l’existant : collections, déploiements, inventaire, compliance, patching

- Éviter une “big bang migration” risquée

- Maintenir l’expérience utilisateur (applications critiques, VPN, certificats)

3. Sécurité et conformité

- Mettre en œuvre une approche Zero Trust (Conformité + Conditional Access)

- Remplacer progressivement certaines GPO par des politiques Intune (MDM policies)

- Réduire les exceptions et normaliser les profils

4. Gouvernance et exploitation

- Définir le “modèle opératoire” : qui gère quoi, comment on packagera les apps, comment on traite les exceptions

- Industrialiser le support : procédures, reporting, monitoring, runbooks

Solution mise en œuvre

Architecture cible (Intune‑first)

- Entra ID : identités, groupes dynamiques, accès conditionnel

- Intune : MDM/MAM, compliance, configuration, déploiement applicatif

- Windows Autopilot : provisioning cloud (standardisation / rapidité)

- Microsoft Defender for Endpoint : posture sécurité endpoint et intégration Intune

- Windows Update for Business : anneaux de mise à jour + pilotage progressif

- Apple Business Manager (ABM) : enrollement macOS/iOS et profils supervisés

Méthodologie projet (16 semaines)

Phase 0 — Découverte & cadrage (S1–S2)

- Inventaire SCCM : collections, applications, baselines, dépendances

- Classification des apps : Win32/Store/LOB, criticité, fréquence de mise à jour

- Segmentation des populations : HQ, sites, remote, VIP, équipes techniques

- Définition des KPI : taux d’enrôlement, conformité, SLA d’onboarding, tickets

Phase 1 — Fondation Intune (S3–S5)

- Mise en place des bases :

- Enrollment Windows (Automatic MDM enrollment)

- Enrollment macOS/iOS via ABM

- Standards de configuration (naming, tags, device categories)

- Conformité : chiffrement, MDE, PIN/biométrie, OS minimum

- Conditional Access :

- accès aux services M365 conditionné à “device compliant”

- exceptions gérées via groupes “break glass” / VIP contrôlés

Phase 2 — Co‑management SCCM/Intune (S6–S9)

- Activation co‑management pour Windows (scopes ciblés)

- Bascules progressives des “workloads” :

- conformité et policies vers Intune

- endpoint protection vers Intune + MDE

- déploiement applicatif pilote (catalogue essentiel)

- Maintien SCCM pour les cas spécifiques (legacy, apps très lourdes, sites contraints)

Phase 3 — Packaging & catalogue applicatif (S6–S12 en parallèle)

- Rationalisation :

- suppression des applications obsolètes

- normalisation des versions

- Création des packages Win32 (Intune) + détection, dépendances, supersedence

- Mise en place d’un “self‑service” via Company Portal

- Cadrage des applications métiers :

- 25 apps “core”

- 40 apps “standard”

- 15 apps “spécifiques” (sur demande / groupes)

Phase 4 — Autopilot & modern provisioning (S10–S14)

- Profils Autopilot (User‑driven + Hybrid/AADJ selon stratégie)

- Standardisation :

- baseline sécurité

- apps obligatoires

- configuration OneDrive Known Folder Move (si applicable)

- Scénarios de remplacement / re‑provisioning :

- “wipe & load” contrôlé

- migration progressive des postes lors de refresh matériel

Phase 5 — Bascule & stabilisation (S15–S16)

- Extension de l’enrôlement et bascule des derniers workloads SCCM

- Rationalisation infra SCCM :

- réduction des rôles non nécessaires

- plan de retrait progressif des distribution points

- Passage en mode Run :

- runbooks, formation support L1/L2

- reporting Power BI (inventaire, conformité, update rings, MDE health)

- gouvernance mensuelle (exceptions, backlog packaging, roadmap)

Résultats obtenus

1. Migration et adoption

- 1 000 appareils gérés par Intune (100 % du périmètre)

- Taux de conformité (device compliant) : 52 % → 92 %

- Autopilot :

- 210 nouvelles machines provisionnées durant la période (refresh + nouveaux employés)

- temps moyen “prêt à travailler” : < 4 heures (incluant apps core)

2. Amélioration opérationnelle IT

- - 35 % de temps consacré à l’imagerie / re‑build (OSD) grâce à Autopilot + standardisation

- Simplification du support : politiques centralisées, moins de dépendance VPN/DP

3. Sécurité & conformité

- Chiffrement systématique (BitLocker/FileVault) sur les appareils gérés

- Intégration Defender :

- visibilité sur la posture endpoint

- actions de remédiation via Intune (compliance + CA)

- Réduction des “exceptions” (compliance bypass) grâce à une segmentation propre

4. Optimisation des coûts

Les économies varient selon l’état de l’infra SCCM (SQL, stockage, serveurs, licences, temps d’admin). Sur ce type de parc, les gains viennent surtout de l’OPEX (exploitation) et du temps IT.

- - 30 % de coûts d’exploitation liés à l’on‑prem poste de travail (réduction des serveurs SCCM/DP, maintenance, patching infra, sauvegardes)

- Rationalisation des outils “doublons” (inventaire/patching tiers) pour certaines équipes

- Gains indirects significatifs : onboarding accéléré, remote readiness, standardisation

Conclusion — Bénéfices pour le client

Cette migration SCCM → Intune a permis au client de passer d’un modèle centré datacenter à une gestion moderne cloud‑native, mieux adaptée au télétravail et aux besoins de sécurité actuels. La transition en co‑management a minimisé les risques, tandis que l’industrialisation (catalogue applicatif, Autopilot, compliance/CA) a amélioré la qualité de service.

Bénéfices clés :

- Modern workplace : onboarding et re‑provisioning rapides via Autopilot

- Sécurité : conformité + accès conditionnel + Defender, réduction des exceptions

- Exploitation : moins de dépendance au VPN/infrastructure, plus de visibilité (analytics)

- Économies : baisse de l’OPEX et du temps IT, simplification durable