Résumé exécutif

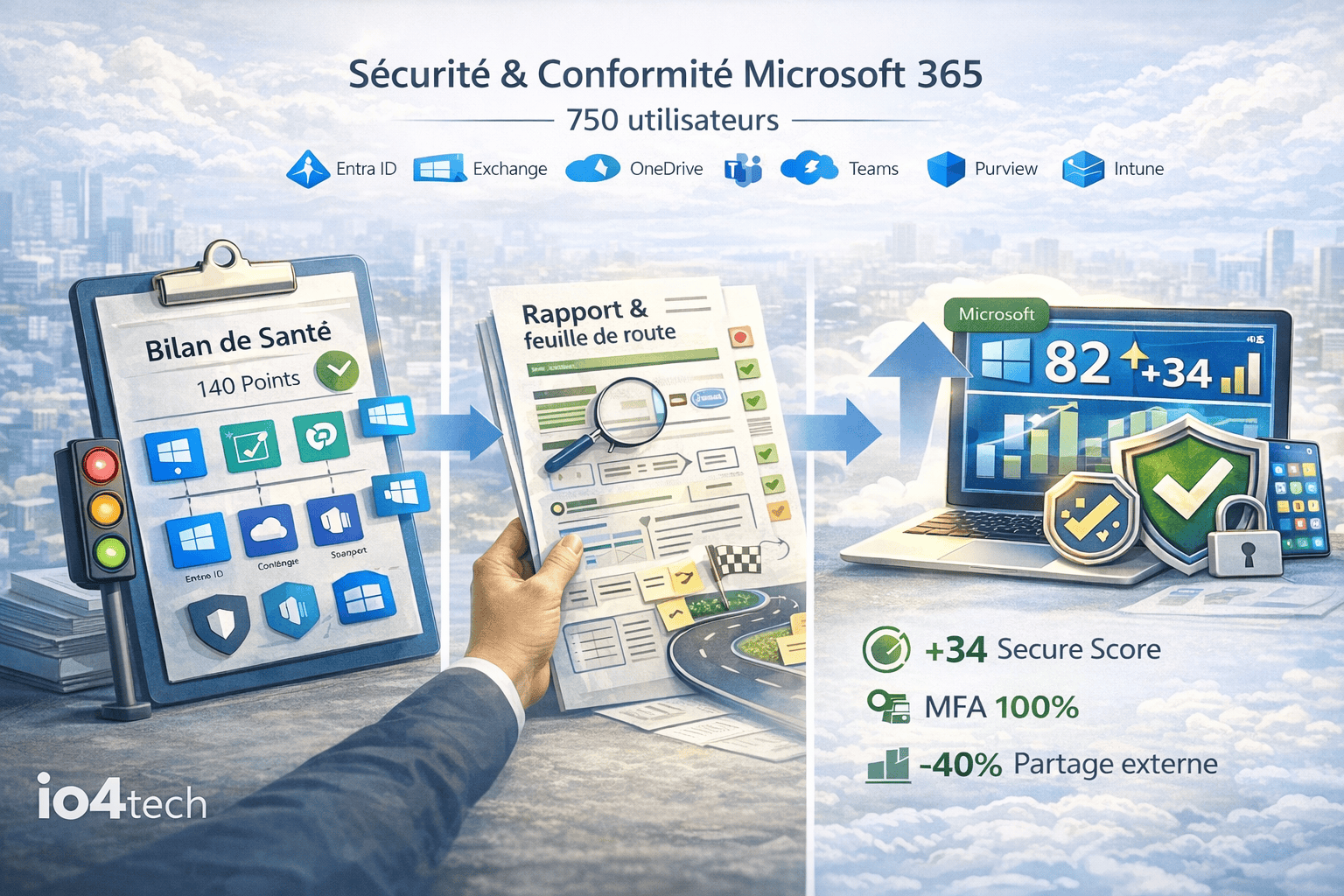

io4 a accompagné une organisation québécoise de 750 utilisateurs dans un réhaussement complet de la posture sécurité et conformité Microsoft 365. Le programme a démarré par un bilan de santé et sécurité Microsoft 365 basé sur 140 points de vérification couvrant Entra ID, Exchange Online, SharePoint/OneDrive, Teams, Purview, Defender, Intune et la journalisation/audit.

À l’issue de l’analyse, io4 a livré un rapport structuré (risques, impacts, priorités), puis une feuille de route séquencée. Enfin, nous avons déployé la feuille de route via des sprints de remédiation, en minimisant l’impact utilisateur tout en renforçant la gouvernance.

Résultats en 12 semaines (750 utilisateurs) :

- Microsoft Secure Score : +34 points (48 → 82)

- MFA : 68 % → 100 % (incluant comptes privilégiés), authentification héritée désactivée

- Réduction des sign-ins à risque : –57 % (Conditional Access + durcissement)

- Classification & DLP : 3 niveaux de labels déployés, 12 règles DLP activées (M365 + Power Platform)

- Accès privilégiés : 100 % des rôles admin sous PIM, comptes “break-glass” normalisés

- Partage externe : –40 % de liens permissifs + gouvernance des invités renforcée

- Opérations : –25 % de tickets sécurité (S+60) et runbooks standardisés

Contexte du client

L’organisation utilisait Microsoft 365 depuis plusieurs années, mais avait évolué “par couches” :

- politiques Conditional Access incomplètes et exceptions multiples,

- MFA partielle (couverture hétérogène),

- paramétrage variable des partages SharePoint/OneDrive,

- absence de classification uniforme,

- journalisation/audit sous‑exploitée,

- rôles admin permanents et gouvernance perfectible.

Périmètre :

- 750 utilisateurs (incluant sous‑traitants et invités B2B),

- workloads majeurs : Exchange Online, Teams, SharePoint/OneDrive,

- composantes sécurité & conformité : Entra ID, Defender, Purview, Intune (selon parc géré).

Objectif TI :

- établir un état des lieux factuel ,

- réduire le risque (identité, partage externe, phishing, fuite de données),

- structurer la conformité (classification, rétention, DLP, audit),

- produire une feuille de route actionnable, puis exécuter avec KPI.

Défi rencontré

1. Dette de configuration distribuée

Les risques étaient répartis entre identité (Entra ID), posture email, partage documentaire, Teams, conformité Purview et exploitation (logs).

2. Contraintes d’exploitation à l’échelle (750 utilisateurs)

- limiter l’impact en production (Teams, collaboration externe),

- maintenir les exceptions légitimes (systèmes, intégrations, VIP),

- éviter une surcharge support : communication, pilotage et déploiement par vagues.

3. Conformité “pragmatique”

Le client cherchait un équilibre : conformité robuste (labels/DLP/rétention) sans complexifier inutilement les opérations ni l’expérience utilisateur.

Solution mise en œuvre

1. Bilan de santé & sécurité Microsoft 365 — 140 points

io4 a appliqué une grille d’évaluation structurée, avec preuves, scoring et priorisation sur 8 domaines :

Entra ID / Identité

MFA, méthodes fortes, comptes privilégiés, break-glass, Conditional Access, invités, PIM/RBAC.Exchange Online

SPF/DKIM/DMARC, anti‑phishing, protection pièces jointes/liens (si applicable), mailflow, forwarding externe.SharePoint / OneDrive

gouvernance du partage externe, expiration des liens, domaines autorisés, permissioning, contrôle d’accès.Teams

guest access, apps/connector policies, contrôle des applications et de la collaboration externe.Microsoft Defender

politiques, alerting, intégrations, recommandations, posture et remédiations.Microsoft Purview

labels/sensibilité, DLP, rétention, eDiscovery, alignement aux processus métiers.Intune (si parc géré)

conformité, chiffrement, baselines, MDE integration, posture BYOD/corporate.Journalisation & supervision

audit logs, rétention, alertes, capacité d’investigation, runbooks.

Livrables (S1–S3) :

- Rapport exécutif (Top risques, impacts, quick wins)

- Rapport technique détaillé (constats + preuves)

- Registre de risques (probabilité/impact/propriétaire)

- Heatmap et priorisation

- Score de maturité par domaine + plan de mesure “avant/après”

2. Recommandations & feuille de route (S3–S4)

Feuille de route structurée en horizons, avec effort/dépendances/risques et critères d’acceptation :

0–30 jours : Quick wins

- MFA 100 % + nettoyage méthodes faibles

- blocage de l’auth héritée

- durcissement du partage externe “par défaut”

- PIM + sécurisation break-glass

30–90 jours : Socle sécurité & conformité

- Conditional Access standardisé (rôles/populations + exceptions maîtrisées)

- renforcement mail & collaboration (politiques Exchange/Teams/SharePoint)

- labels + classification pragmatique

- DLP ciblée (M365 + Power Platform)

3–12 mois : Gouvernance & amélioration continue

- rétention/eDiscovery alignés aux exigences légales

- revue périodique invités & accès privilégiés

- tableau de bord KPI sécurité & conformité + runbooks opérationnels

3.3 Mise en œuvre de la feuille de route (S5–S12) — déploiement par vagues

Approche : pilotes → vagues → stabilisation, avec rollback plan.

A) Identité & accès (Entra ID)

- MFA obligatoire (incluant admins)

- Conditional Access basé sur risque/conformité

- PIM : rôles admin “just-in-time”

- break-glass : procédures testées et documentées

B) Protection email & collaboration

- durcissement mailflow (forward externe, règles suspectes)

- gouvernance partage SharePoint/OneDrive (expiration, restrictions, revue)

- Teams : guest access et politiques d’apps/connecteurs (selon besoins)

C) Conformité Purview : classification, DLP, rétention

- 3 labels : Interne / Confidentiel / Restreint

- DLP : mode “monitor → enforce”, périmètre Exchange/SharePoint/Teams + Power Platform DLP

- rétention : politiques par types de contenu

D) Journalisation & exploitation

- optimisation logs/audit pour investigation

- runbooks standardisés : compromission, fuite, phishing, partage non autorisé

- tableau de bord KPI : Secure Score, conformité, PIM, partage externe

Résultats obtenus

1. Posture sécurité

- Secure Score : 48 → 82 (+34)

- MFA : 68 % → 100 %

- Auth héritée : désactivée, exceptions minimales documentées

- Sign-ins à risque : –57 %

- Accès privilégiés : 100 % sous PIM + traçabilité des élévations

2. Conformité & gouvernance

- Labels : 5 niveaux + guides d’usage

- DLP : 12 règles (Microsoft 365 + Power Platform), déploiement progressif

- Rétention : alignée par catégorie

- Partage externe : - 40 % de liens permissifs et nettoyage du legacy

- Invités : revue + expiration/cleanup des invités inactifs

3. Opérations

- - 20 % de tickets sécurité (S+60)

- runbooks et procédures d’investigation standardisés

- feuille de route suivie avec KPI, ownership et cadence de gouvernance

Conclusion — Bénéfices pour le client

Grâce au bilan 140 points, l’organisation a obtenu une vision claire des risques et des actions à fort impact. La mise en œuvre structurée (pilotes + vagues) a permis d’élever rapidement la posture sécurité & conformité, tout en maintenant la continuité opérationnelle pour 750 utilisateurs.

Bénéfices clés :

- risque identité fortement réduit (MFA/CA/PIM)

- conformité pragmatique (labels/DLP/rétention) et gouvernée

- collaboration externe mieux contrôlée (Teams/SharePoint/OneDrive)

- meilleure capacité d’investigation (audit/logs/runbooks)

- feuille de route durable : amélioration continue mesurée