Résumé exécutif

io4 a mené une migration tenant‑to‑tenant Microsoft 365 post‑fusion pour un client de services B2B. Le périmètre couvrait 128 utilisateurs, 3 TB de courriels Exchange, pour un total de 17 TB de données (Exchange, OneDrive, SharePoint, Teams), 4 environnements Power Platform et un parc Intune.

Après une pré‑migration complète (préparation et pre‑stage des données), nous avons opéré une bascule une fin de semaine.

Résultats clés :

- Disponibilité : ~30 min d’indisponibilité email lors du cutover DNS ; aucune perte de données confirmée.

- Sécurité : Secure Score +31 pts (49 → 80),.

- Coûts : –18 % sur les coûts récurrents M365 (≈ 36 800 €/an).

- Support : –35 % de tickets accès/identité à S+30.

- Adoption : +22 % d’usage Teams Meetings ; +19 % OneDrive.

Contexte du client

À la suite d’une fusion, l’organisation se retrouve avec deux tenants M365 :

- Tenant A (acquéreur) : gouvernance et sécurité matures (E3 + modules sécurité, Intune, Purview).

- Tenant B (acquis) : configurations hétérogènes, partage externe permissif, MFA partiel.

Périmètre technique :

- Identités & messagerie : 128 utilisateurs, 146 boîtes aux lettres.

- Données : 17 TB au total — Exchange 3 TB, OneDrive 7 TB, SharePoint 6 TB, Teams 1 TB.

- Parc géré : 72 Windows 11, 16 macOS, 28 mobiles iOS/Android.

- Power Platform : 4 environnements (prod/dev/sandbox/test).

- Contraintes : continuité d’activité, RGPD, rétention légale 7 ans sur une partie des mails.

Objectifs : consolidation dans le tenant A, coexistence contrôlée, harmonisation sécurité/conformité, réduction des coûts, maintien des apps métiers (Teams, SharePoint, Power Platform), projet < 12 semaines.

Défi rencontré

Identité & coexistence

- Collisions UPN/alias ; transfert du domaine principal (MX, Autodiscover, SPF/DKIM/DMARC) sans rupture.

- Accès B2B pour préserver la collaboration externe pendant la transition.

Workloads

- Exchange : boîtes partagées, délégations, archives in‑place.

- Teams : canaux standards/privés, onglets (Planner/OneNote), apps tierces.

- SharePoint : permissions héritées, liens de partage, pages modernes.

- OneDrive : partages externes sensibles.

- Power Platform : DLP policies, connecteurs, secrets.

- Intune : policies et ré‑enrôlement partiel.

Sécurité & conformité

- Unifier Conditional Access, imposer MFA & device compliance.

- Déployer Defender for Office 365.

- Purview : labels de sensibilité, DLP, rétention, eDiscovery.

Organisation & adoption

- Limiter l’impact utilisateur (alias, calendriers, signatures).

- Communication et accompagnement ciblés.

Solution mise en œuvre

Architecture & gouvernance

- Design cible : consolidation dans tenant A, normalisation UPN (

prenom.nom@domaine.com), délégation par Administrative Units. - Sécurité : Conditional Access renforcé, PIM pour rôles sensibles, device compliance exigée.

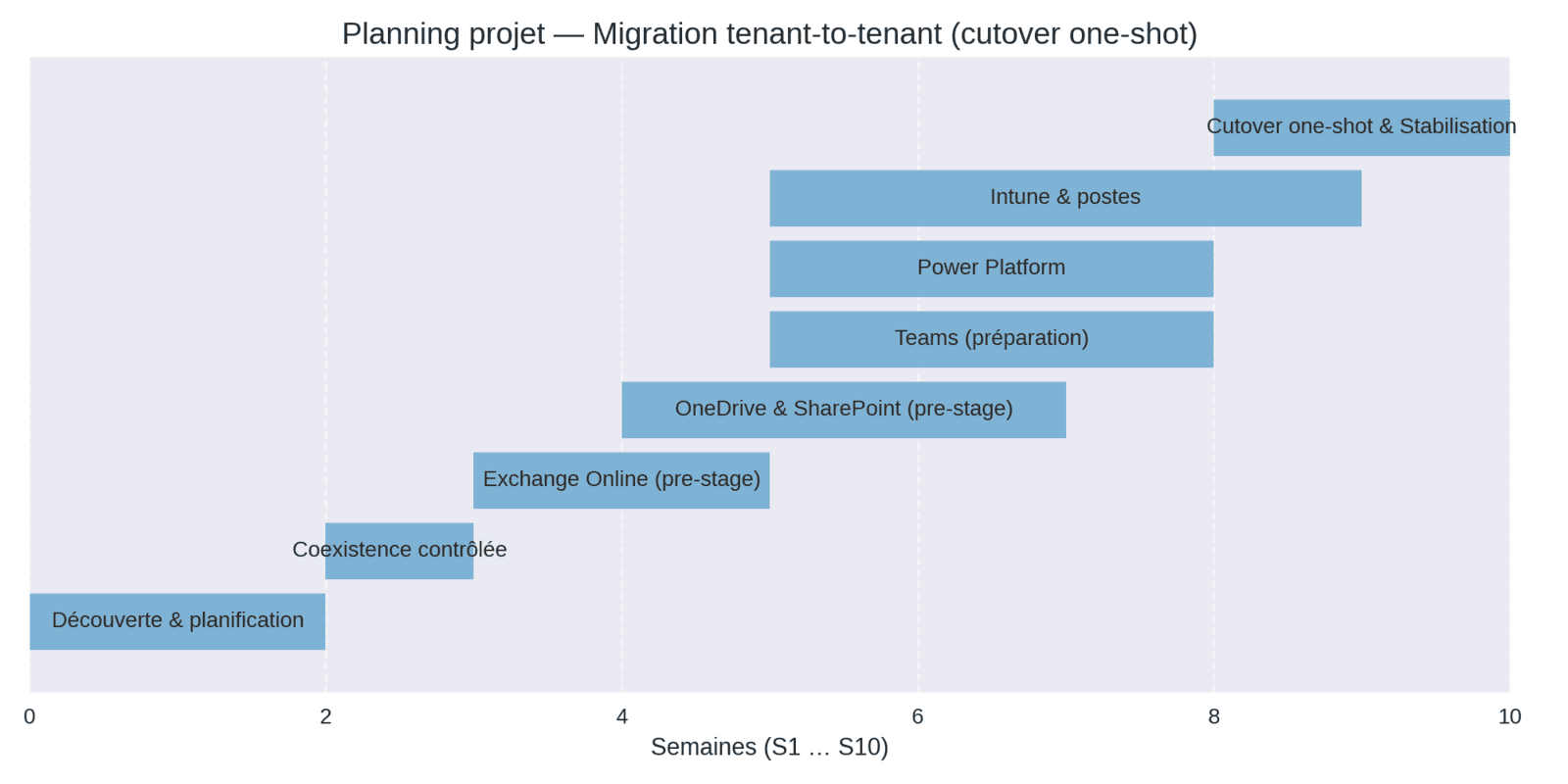

Méthodologie (10 semaines)

Phase 0 — Découverte & planification (S1–S2)

Inventaire (Graph/PowerShell), cartographie dépendances, comités projet hebdo.

Phase 1 — Coexistence contrôlée (S3)

Entra ID sync ; pré‑création des comptes/groupes ; coexistence.

Phase 2 — Pre‑stage des données (S4–S7)

- Exchange Online : pre‑stage de 90–95 % des boîtes.

- OneDrive & SharePoint : pre‑stage des contenus avec mapping des permissions.

- Teams : préparation (canaux, onglets, apps) et liste des propriétaires.

- Power Platform : export/import des solutions, mise à jour des connecteurs/secrets.

Phase 3 — Cutover one‑shot (S8, week‑end)

- Basculer DNS (MX, Autodiscover, SPF/DKIM/DMARC), ouvrir la nouvelle autodiscover.

- Finaliser le delta des boîtes Exchange ; réconciliation des délégations et boîtes partagées.

- Activer Conditional Access.

- War room J+3 pour traitement rapide des incidents.

Phase 4 — Stabilisation & optimisation (S9–S10)

Suivi Secure Score, tuning Defender, DLP et Retention Purview ; retrait contrôlé du tenant B.

Résultats obtenus

Volumétrie migrée

- 17 TB migrés : Exchange 3 TB, OneDrive 7 TB, SharePoint 6 TB, Teams 1 TB.

- 0 perte de données confirmée (hash/rapports) ; ~30 min de coupure mail au cutover.

Sécurité & conformité

- Secure Score : 49 → 80 (+31).

- MFA 100 %, legacy auth bloquée, Safe Links/Attachments activés, DKIM/DMARC opérationnels.

- Purview : 3 labels (Interne, Confidentiel, Restreint), DLP sur données personnelles, rétention 7 ans.

Coûts (TCO Microsoft 365 récurrent)

- –18 % de TCO récurrent (≈ 25 000 $/an).

- Gains issus de la consolidation des licences (-14 %) et de la suppression d’outils redondants (-4 %).

Support & expérience

- –35 % de tickets accès/identité (index 100 → 65).

- –22 % de tickets liés aux partages externes.

Adoption des usages

- Teams Meetings : +22 %

- OneDrive : +19 %

Planning projet

- Pré‑migration structurée (pre‑stage), cutover unique le week‑end, stabilisation en S9–S10.

Conclusion — Bénéfices pour le client

La migration tenant‑to‑tenant menée par io4, avec pré‑migration complète et bascule one‑shot sécurisée par AvePoint Cloud Backup, a unifié l’environnement Microsoft 365, renforcé la sécurité, simplifié l’administration et réduit les coûts. La continuité opérationnelle a été assurée et la gouvernance (labels, DLP, rétention, eDiscovery) est désormais cohérente et auditable.

En synthèse :

- Sécurité : MFA, Conditional Access, Defender, Purview → posture durcie et contrôlée.

- Productivité : collaboration homogène (Teams/SharePoint), adoption en hausse.

- Coûts : –18 % du TCO Microsoft 365 via consolidation et rationalisation.

- Fondations : prêtes pour Zero Trust, automatisation et analytics.